Категории блога

Популярные статьи

- Внимание! Критическая уязвимость во всех версиях Joomla 1.5, 2.5,3 (CVE-2015-8562)

- Nginx, настраиваем кэширование и сжатие данные — ускоряем скорость загрузки сайта

- Зеркало репозитория CentALT для CentOS 5.x - 6.x

- Интеграция WordPress плагина Contact Form 7 с сервисом unisender.com

- Установка двух версий php (5.2 и 5.3) на сервер с Centos и панелью ISPmanager

Новости компании

- 27.02.2018: Изменение максимально возможного срока выпуска ssl сертификатов

- 15.12.2016: Изменение стоимости SSL сертификатов Comodo PositiveSSL

- 24.12.2015: С наступающими Рождеством и Новым Годом!

- 11.11.2015: Смена номера телефона службы поддержки пользователей.

- 20.04.2015: Приём платежей через платёжные системы Webmoney и Z-Payment восстановлен

Последние записи в блоге

-

Внимание! Критическая уязвимость во всех версиях Joomla 1.5, 2.5,3 (CVE-2015-8562)

-

Зеркало репозитория CentALT для CentOS 5.x - 6.x

-

Mozilla вслед за Google объявила о намерении отказаться от полноценной работы с сайтами, не использующими https.

-

Яндекс выпустил антивирус для лечения сайтов — Manul. Отзыв от WebPatron

-

Критическая уязвимость в Magento

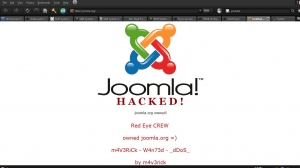

Внимание! Критическая уязвимость во всех версиях Joomla 1.5, 2.5,3 (CVE-2015-8562)

Вторник, 15 декабря 2015 10:25Несколько дней назад во всех версиях Joomla (1.5, 2.5, 3) обнаружена критическая (0-day) уязвимость, позволяющая хакеру успешно выполнить атаку на сайты под управлением Joomla абсолютно всех версий, с эксплуатацией уязвимости RCE ("удаленное выполнение кода") и, как результат, получить полный контроль над сайтом. Атака стала возможной из-за недостаточной фильтрации переменных в HTTP запросе (поле HTTP_USER_AGENT, HTTP_X_FORWARDED_FOR, REMOTE_ADDR) и последующего использования их в объекте сессии и запросе к базе данных.

Критическая уязвимость в компоненте обновления Joomla 2.5 - 3.3x (CVE-2014-7228)

Среда, 01 апреля 2015 20:4630 сентября 2014 года стало известно об уязвимости в программном обеспечении компании Akeeba. Уязвимость позволяет удалённо загрузить шелл, не имея никаких прав в системе. Уязвимости подвержены как сами продукты Akeeba: Akeeba Backup, Akeeba Solo, Akeeba CMS Update, Akeeba Admin Tools, так и ВНИМАНИЕ: все версии Joomla 2.5 до версии 2.5.27, а также версии 3 до 3.3.5.

Дело в том, что в стандартном компоненте обновлений Joomla используются скрипты компании Akeeba. И Joomla и Akeeba выпустили свои обновления, закрывающие данную уязвимость, однако они не посчитали это критической уязвимостью и поэтому очень многие не обратили на это особого внимания.

Действительно, воспользоваться уязвимостью хакер может только тогда, когда вы делаете резервную копию вашего сайта, либо производите обновление версии сайта. То есть это всего несколько секунд о которых хакер должен ещё каким то образом и узнать.

Массовый брутфорс паролей от админок сайтов на Joomla и WordPress. Хостеры отключают админки сайтов

Четверг, 08 августа 2013 01:02О подобных атаках мы уже писали ранее, но в последние дни они активизировались с невероятной силой. Суть атаки заключается в том, что боты перебирают пароли к администраторской панели сайта. Это опасно не только тем, что пароль рано или поздно они всё-таки могут подобрать, но и тем, что при этом создаётся довольно приличная нагрузка на сервер.

Так как атаки в последние дни приобрели просто невероятную силу, сервера многих хостеров просто не выдерживают таких запредельных нагрузок. Хостеры естественно пытаются справится с этой напастью, но это у них не всегда получается, так как количество ботов просто огромно и файрволы не могут справится с таким количеством блокировок. Поэтому некоторые из них, как временное решение, блокируют запросы к файлам wp-login.php для wordpress и administrator/index.php для Joomla.

Внимание! Критическая уязвимость в CMS Joomla! Срочно обновляемся

Воскресенье, 04 августа 2013 00:521 августа 2013 года вышли критические обновления для Joomla второй и третьей версии. Уязвимости подвержены все предыдущие версии, то есть версия 2.5.13 и более ранние линейки 2.5.x, а также версия 3.1.4 и более ранние линейки 3.x.

Скорее всего уязвимости также подвержены версии 1.6.х и 1.7.х

Уязвимость представляет собой возможность загрузки файла неавторизованным пользователем, что неминуемо приведёт к взлому вашего сайта.