Категории блога

Популярные статьи

- Внимание! Критическая уязвимость во всех версиях Joomla 1.5, 2.5,3 (CVE-2015-8562)

- Nginx, настраиваем кэширование и сжатие данные — ускоряем скорость загрузки сайта

- Зеркало репозитория CentALT для CentOS 5.x - 6.x

- Интеграция WordPress плагина Contact Form 7 с сервисом unisender.com

- Установка двух версий php (5.2 и 5.3) на сервер с Centos и панелью ISPmanager

Новости компании

- 27.02.2018: Изменение максимально возможного срока выпуска ssl сертификатов

- 15.12.2016: Изменение стоимости SSL сертификатов Comodo PositiveSSL

- 24.12.2015: С наступающими Рождеством и Новым Годом!

- 11.11.2015: Смена номера телефона службы поддержки пользователей.

- 20.04.2015: Приём платежей через платёжные системы Webmoney и Z-Payment восстановлен

Последние записи в блоге

-

Внимание! Критическая уязвимость во всех версиях Joomla 1.5, 2.5,3 (CVE-2015-8562)

-

Зеркало репозитория CentALT для CentOS 5.x - 6.x

-

Mozilla вслед за Google объявила о намерении отказаться от полноценной работы с сайтами, не использующими https.

-

Яндекс выпустил антивирус для лечения сайтов — Manul. Отзыв от WebPatron

-

Критическая уязвимость в Magento

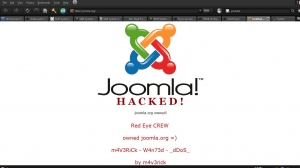

Внимание! Критическая уязвимость во всех версиях Joomla 1.5, 2.5,3 (CVE-2015-8562)

Вторник, 15 декабря 2015 10:25Несколько дней назад во всех версиях Joomla (1.5, 2.5, 3) обнаружена критическая (0-day) уязвимость, позволяющая хакеру успешно выполнить атаку на сайты под управлением Joomla абсолютно всех версий, с эксплуатацией уязвимости RCE ("удаленное выполнение кода") и, как результат, получить полный контроль над сайтом. Атака стала возможной из-за недостаточной фильтрации переменных в HTTP запросе (поле HTTP_USER_AGENT, HTTP_X_FORWARDED_FOR, REMOTE_ADDR) и последующего использования их в объекте сессии и запросе к базе данных.

В платформе для организации электронной коммерции Magento, на основе которой работает огромное количество интернет-магазинов, обнаружена критическая уязвимость, позволяющая атакующему выполнить произвольный PHP-код на сервере и получить полный доступ к данным интернет-магазина, включая информацию по кредитным картам клиентов. Атака может быть совершена без совершения аутентификации. Проблема присутствует в базовой части движка Magento и проявляется в конфигурациях по умолчанию. Проблема была выявлена ещё в феврале и уже исправлена в обновлении SUPEE-5344, при этом из-за соглашения о неразглашении информация об уязвимости обнародована только сейчас.

Внимание! XSS уязвимость в WordPress и множестве плагинов.

Четверг, 23 апреля 2015 10:5420 апреля 2015 года была обнародована критическая уязвимость, позволяющая произвести XSS атаку на сайт, которой подвержено огромное количество плагинов для Wordpress.

Уязвимость связана с неправильным использованием разработчиками плагинов функций add_query_arg и remove_query_arg, которые были плохо задокументированы в документации Wordpress, что ввело разработчиков плагинов в заблуждение и в результате привело к возможности осуществления атаки.

Специалистами компании Sucuri были протестированы около 300 самых популярных плагинов Wordpress, во многих из них наличие уязвимости было подтверждено. Список мы опубликуем ниже. Разработчики данных плагинов уже выпустили обновления, закрывающие уязвимость. Однако хотим обратить внимание, что этот список не полон, очевидно, что уязвимых плагинов намного больше, просто их пока возможно никто не тестировал.

Критическая уязвимость в компоненте обновления Joomla 2.5 - 3.3x (CVE-2014-7228)

Среда, 01 апреля 2015 20:4630 сентября 2014 года стало известно об уязвимости в программном обеспечении компании Akeeba. Уязвимость позволяет удалённо загрузить шелл, не имея никаких прав в системе. Уязвимости подвержены как сами продукты Akeeba: Akeeba Backup, Akeeba Solo, Akeeba CMS Update, Akeeba Admin Tools, так и ВНИМАНИЕ: все версии Joomla 2.5 до версии 2.5.27, а также версии 3 до 3.3.5.

Дело в том, что в стандартном компоненте обновлений Joomla используются скрипты компании Akeeba. И Joomla и Akeeba выпустили свои обновления, закрывающие данную уязвимость, однако они не посчитали это критической уязвимостью и поэтому очень многие не обратили на это особого внимания.

Действительно, воспользоваться уязвимостью хакер может только тогда, когда вы делаете резервную копию вашего сайта, либо производите обновление версии сайта. То есть это всего несколько секунд о которых хакер должен ещё каким то образом и узнать.

Критическая уязвимость в плагине слайдера для Wordpress Slider Revolution

Пятница, 13 марта 2015 01:36Ещё в сентябре 2014 года была опубликована критическая уязвимость в популярном плагине для Wordpress Slider Revolution, однако и по сей день мы встречаем множество сайтов, подверженных данной уязвимости.

Уязвимость позволяет, не имея абсолютно никаких прав на вашем сайте, скачать файл wp-config.php вашего сайта, в котором находятся ваши данные для доступа к базе данных. Имея эти доступы, злоумышленник может очень легко получить контроль над вашим сайтом. Уязвимости подвержены все версии данного плагина до версии 4.1.4. Ситуация осложняется тем, что данный плагин является платным, его стоимость 18$ и поэтому многие пользователи из стран СНГ используют на своих сайтах старые версии, скачанные с бесплатных ресурсов, подверженные данной уязвимости, так как не имеют доступ к обновлениям.

Обнаружена критическая уязвимость в Drupal 7 (SA-CORE-2014-005)

Суббота, 18 октября 2014 00:44Недавно компанией Sektion Eins была найдена критическая уязвимость, которой подвержены все версии Drupal 7 ветки. Она позволяет выполнить произвольный SQL-запрос в базу данных друпала не имея никаких прав в системе. Таким образом, к примеру, можно не имея абсолютно никаких прав на вашем сайте, сформировать специальный запрос, который создаст нового администратора, или изменит пароль текущего. Опасность определена как наивысшая. 15 октября вышло обновление ядра до версии 7.32, которое устраняет эту уязвимость. Разработчики настоятельно советуют обновить ядро немедленно.

В настоящий момент уже взломано множество сайтов на данной CMS и взломы продолжаются.

Серьезная уязвимость в TimThumb. Внимание владельцы сайтов на wordpress!

Понедельник, 30 Июня 2014 01:1524 июня 2014 года стало известно об очередной критической уязвимости в скрипте timthumb.php, который используется в огромном количестве тем и плагинов популярного движка wordpress. Хотим обратить внимание, что данный скрипт используется не только в wordpress, но и во многих других CMS, а также их расширениях.

Уязвимости подвержены абсолютно все версии timthumb, включая 2.8.13, а также и оригинальный проект WordThumb. Уязвимость позволяет злоумышленникам запускать исполнение вредоносного программного кода не имея доступа к вашему сайту.

Буквально вчера была обнародована критическая уязвимость в OpenSSL.

Уязвимость связана с отсутствием необходимой проверки границ в одной из процедур расширения Heartbeat (RFC6520) для протокола TLS/DTLS. Из-за маленькой ошибки кто угодно может получить доступ к оперативной памяти компьютеров, чьи коммуникации «защищены» уязвимой версией OpenSSL. В том числе, злоумышленник получает доступ к секретным ключам, именам и паролям пользователей и всему контенту, который должен передаваться в зашифрованном виде. При этом не остается никаких следов проникновения в систему.

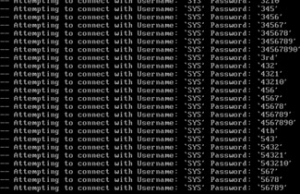

Массовый брутфорс паролей от админок сайтов на Joomla и WordPress. Хостеры отключают админки сайтов

Четверг, 08 августа 2013 01:02О подобных атаках мы уже писали ранее, но в последние дни они активизировались с невероятной силой. Суть атаки заключается в том, что боты перебирают пароли к администраторской панели сайта. Это опасно не только тем, что пароль рано или поздно они всё-таки могут подобрать, но и тем, что при этом создаётся довольно приличная нагрузка на сервер.

Так как атаки в последние дни приобрели просто невероятную силу, сервера многих хостеров просто не выдерживают таких запредельных нагрузок. Хостеры естественно пытаются справится с этой напастью, но это у них не всегда получается, так как количество ботов просто огромно и файрволы не могут справится с таким количеством блокировок. Поэтому некоторые из них, как временное решение, блокируют запросы к файлам wp-login.php для wordpress и administrator/index.php для Joomla.

Внимание! Критическая уязвимость в CMS Joomla! Срочно обновляемся

Воскресенье, 04 августа 2013 00:521 августа 2013 года вышли критические обновления для Joomla второй и третьей версии. Уязвимости подвержены все предыдущие версии, то есть версия 2.5.13 и более ранние линейки 2.5.x, а также версия 3.1.4 и более ранние линейки 3.x.

Скорее всего уязвимости также подвержены версии 1.6.х и 1.7.х

Уязвимость представляет собой возможность загрузки файла неавторизованным пользователем, что неминуемо приведёт к взлому вашего сайта.